L’éditeur d’antivirus Doctor Web vient de révéler l’existence d’un malware nommé Linux.Encoder 1. Il s’attaque aux serveurs web Linux et exige une rançon de 500 dollars.

Selon la société éditeur de solutions anti-virus Doctor Web, le logiciel malveillant nommé Linux.Encoder 1 cible les utilisateurs de systèmes d’exploitation fonctionnant sous Linux. Il vise notamment les serveurs web en cryptant leur contenu et exige une rançon en Bitcoin de 500 dollars, soit environ 350 euros.

A ce jour, le malware a déjà fait quelques victimes. En fait, il exploite une faille de sécurité du CMS Magento utilisé dans de nombreux sites de vente en ligne dont le patch a été publié le 31 octobre. Actuellement, les chercheurs de Doctor Web estiment à une dizaine le nombre de victimes de l’infection, mais ce chiffre peut augmenter d’une manière spectaculaire s’il s’attaque à d’autres systèmes dont la gestion reste vulnérable.

Le fonctionnement de Linux.Encoder 1

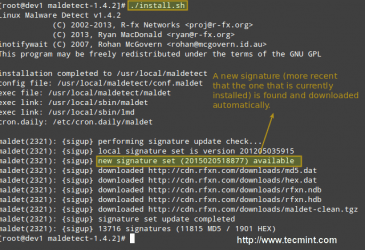

Pour fonctionner, le logiciel malveillant doit être exécuté avec les droits de l’administrateur pour pouvoir s’incruster dans le système. En utilisant l’algorithme 128-bit AES Crypto, il crypte le contenu des répertoires personnels de tous les utilisateurs et les fichiers associés aux sites fonctionnant sous le système. Ceux-ci sont entre autres /home, /root, /var/lib/mysql …Il s’attaque ensuite à l’ensemble de la structure de répertoire des volumes montés, et chiffre une variété de types de fichier. Les fichiers originaux sont évidemment supprimés après. Dans chaque répertoire crypté, il dépose un fichier texte nommé README_FOR_DECRYPT.txt. Le programme a recours à un système de clef publique/privée pour chiffrer et déchiffrer les fichiers atteints. La procédure de déchiffrement n’est donc possible sans le paiement d’une rançon permettant de récupérer les données. Le pirate fournit un lien pointant ver un site Tor de service inconnu via une passerelle Tor.

En fait, le logiciel malveillant semble cibler les installations Apache et Nginx ainsi que MySQL et s’installe dans la structure de répertoire des systèmes ciblés. Il vise aussi les répertoires des journaux et l’emplacement de contenu de la page web avant d’aller finalement dans une variété de types de fichiers exécutables Windows, bibliothèques de programmes et Active server Page fichiers et SQL, JavaScript et les fichiers de document. Si la victime effectue le paiement, le malware initialise le déchiffrement des fichiers. Il le déchiffre de la même façon qu’il a fait l’encryptage en supprimant les versions cryptées des fichiers avec les fichiers texte rançon de note.

Une solution trouvée

Toutefois, on peut remédier au problème, car les développeurs du malware ont fait une erreur dans l’implémentation du chiffrement. D’après les explications de Bitdefender, Linux.Encoder 1 se sert de la date et de l’heure de la machine pour créer sa clef privée au lieu d’utiliser un véritable générateur de chiffre aléatoire. Ce timestamp du virus est donc facile à trouver puisqu’il suffit de trouver la date de création du fichier README déposé par le logiciel malveillant. Bidefender offre alors un script aux utilisateurs atteints pour éviter de payer la rançon et récupérer la totalité de leurs données.

1 comments