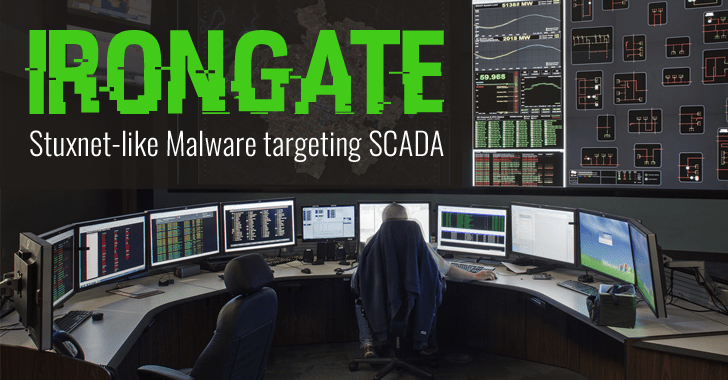

Les scientifiques de FireEye ont découvert un puissant virus, capable de contrôler tout système Scada. Ce dernier réagit comme Stuxnet et semble être en cours de développement.

Le virus indétectable par logiciel

La découverte d’Irongate par FireEye est en quelque sorte le fruit du hasard. Il n’a pas été inclus dans une attaque, mais dans une base de données. Jusque-là, aucun logiciel ni entreprise de solution antivirus n’a pu repérer son code malveillant qu’en 2015 où FireEye avait fouillé dans la base de données de Virus Total. À noter que ce site de Google permet à tout utilisateur de soumettre des fichiers suspects à une analyse antivirus en ligne. Les fichiers téléchargés par FireEye sont ainsi analysés, ceci afin de détecter tous les composants malicieux compilés par PyIntstaller, un outil utilisé par certains attaquants. C’est alors que plusieurs sources téléchargées en 2014 présentaient des charges liées à Scada et à des fonctions similaires.

Un virus de sabotage industriel

Irongate emploie les mêmes techniques de sabotage que Stuxnet, un virus créé par les États-Unis ou Israël pour saboter le programme d’enrichissement d’Uranium iranien. Les fragments analysés par FireEye prouvent qu’il s’agit d’un virus en cours de développement.

Ce virus fonctionne sur un même principe : il masque la lecture des vraies données transmises par les processus industriels. Pour y arriver, il s’infiltre d’abord dans le processus industriel, cherche puis remplace le dll qui communique avec le programme Siemens SIMATIC S7 PLCSIM. Ce logiciel permet d’exécuter des programmes en agissant comme les contrôleurs programmables S7 300 et S7 400. Ces derniers permettent, à leur tour, de commander certains mécanismes comme l’ouverture de soupape ou la rotation du réacteur. Puis, ils transmettent les rapports relatifs à leur fonctionnement à un logiciel de surveillance tournant sous les yeux des ingénieurs.

Potentialité d’Irongate

Tout comme Stuxnet avait fait à la centrale nucléaire iranienne de Natanz, Irongate vise à modifier les données de fonctionnement transmises par les machines aux logiciels de surveillance Scada pour dissimuler le sabotage. Stuxnet a fait croire aux ingénieurs iraniens que les centrifugeuses fonctionnaient normalement, alors qu’elles étaient en train de dépasser leurs limites. Cela a anéanti toute une centrale nucléaire. Irongate n’en est pas très loin. Subtilise, le virus enregistre les données de fonctionnement normal des automates et les fait passer en boucle. Pendant ce temps, le malware met en œuvre le processus de destruction.

Siemens réagit

L’équipe technique CERT de Siemens réagit à la situation et confirme que le virus ne fonctionne pas dans un environnement Scada Siemens normal. Toutefois, comme il a été inventé en 2014, pendant les deux ans de travaux, son concepteur a pu mettre au point un malware fonctionnant sur tous les systèmes de contrôle industriel ou ICS.

Faut-il redouter le virus Irongate ?

Irongate a été découvert longtemps après sa conception. Si dans ce temps, il était au stade d’essai, en ce moment ce virus doit être déjà opérationnel. On remarque aussi un déséquilibre entre progression d’élaboration virale et conception de solutions antivirus. Si les criminels sont capables d’élaborer des virus comme stuxnet, les fournisseurs de solutions antivirus n’ont pas amélioré leur potentialité de détection. Alors, jusqu’à ce qu’il soit détectable par un antivirus, Irongate est toujours à redouter.