Le ransomware a explosé l’an passé, devenant l’outil de prédilection de nombreux acteurs malveillants en raison de sa facilité de monétisation et de diffusion, que ce soit par des campagnes massives d’e-mails ou par le biais de divers kits d’exploitation de vulnérabilités. Les études de Proofpoint indiquent que le nombre de variantes de ransomware a décuplé depuis décembre 2015. Alors que la plupart des malwares de ce type cryptent les fichiers de la victime et exigent le versement d’une rançon en Bitcoins en échange de leur décryptage, les chercheurs de Proofpoint ont récemment découvert une nouvelle variante qui écume les profils sur Skype et les réseaux sociaux en quête de données personnelles, ainsi que les fichiers et les torrents pour y déceler d’éventuelles informations sensibles. Au lieu de crypter les fichiers, cette variante menace les victimes de prétendues poursuites si elles ne paient pas la rançon.

La découverte

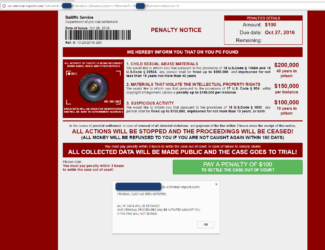

La dernière semaine d’octobre, notre collègue de FoxIT InTELL, Frank Ruiz, nous a signalé une nouvelle variante de bloqueur de navigateur. A la différence d’un ransomware de cryptage classique tel que Locky, les bloqueurs de navigateurs sont des applications web plein écran qui empêchent l’utilisateur d’accéder au système d’exploitation ou de fermer la fenêtre du navigateur. En l’occurrence, le bloqueur affiche un faux avis de pénalité proposant à la victime de régler son cas à l’amiable afin d’éviter des poursuites judiciaires et des pénalités bien plus lourdes pour la prétendue découverte de contenus répréhensibles et d’activités suspectes sur son ordinateur (Figure 1).

Figure 1 – Bloqueur de navigateur affichant un « avis de pénalité »

Ce bloqueur de navigateur a été propagé aux Etats-Unis par des publicités malveillantes – principalement via les réseaux publicitaires Plugrush et Traffic Shop sur des sites web pour adultes – visant Internet Explorer sous Windows et Safari sous Mac OS X.

Ce type de menace a été endémique entre 2012 et 2014 et fréquemment observée aux côtés du kit d’exploitation Police Locker. Depuis lors, le même type de trafic s’est largement concentré sur la diffusion, via des kits d’exploitation, de cryptoransomwares et d’autres malwares ou encore des escroqueries incitant les victimes à contacter un pseudo-service de support technique pour retirer un logiciel malveillant de leur PC, en général moyennant le paiement d’une somme par carte de crédit.

Cependant, au cours de la première semaine de novembre, nous avons découvert une variante inhabituelle de malware que nous pensons liée au bloqueur présenté à la Figure 1, en raison de similitudes d’ordre visuel et thématique et dans les mécanismes de diffusion. Il faut toutefois noter que, tandis que le bloqueur de navigateur est multiplate-forme, le malware apparenté, nommé Ransoc, est un fichier binaire Windows.

Ransoc

Dans un environnement de sandbox, nous avons observé ce nouveau malware en train d’effectuer un contrôle d’adresse IP et d’envoyer la totalité de son trafic via le réseau Tor. Un examen plus poussé a révélé que le malware analysait des noms de fichiers multimédias locaux à la recherche de chaînes de caractères associées à de la pédopornographie.

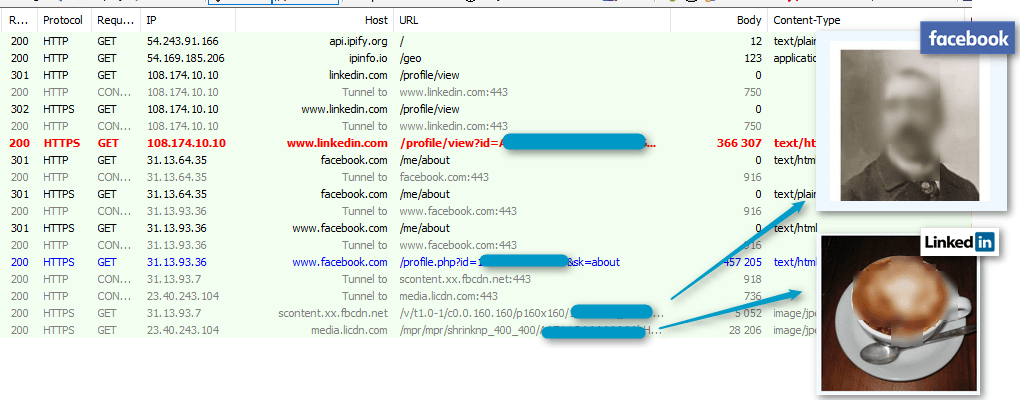

Nous avons également remarqué l’exécution de plusieurs routines interagissant avec des profils Skype, LinkedIn et Facebook (Figure 2).

Figure 2 – Code examinant les profils Skype et sur des réseaux sociaux

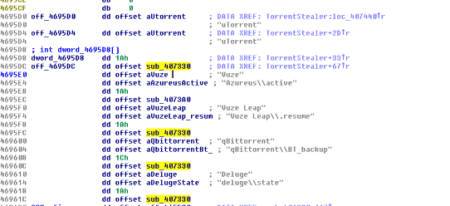

Le code examinait également des dossiers de logiciels Torrent (Figure 3).

Figure 3 – Code examinant le contenu de dossiers Torrent

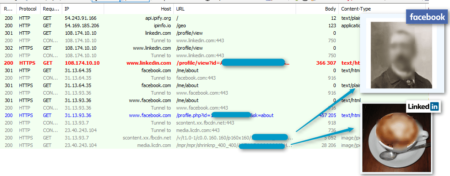

Pour déterminer la nature de l’interaction du malware avec ces services, nous l’avons exécuté manuellement dans notre sandbox. Nous nous sommes connectés à de faux comptes sur des réseaux sociaux puis avons fermé le navigateur et ouvert l’application Skype sur le bureau. Comme nous le soupçonnions, après avoir lancé le malware, nous l’avons vu se connecter aux faux profils Facebook et LinkedIn que nous venions de créer (Figure 4).

Figure 4 – Ransoc récupérant des photos dans des profils sur les réseaux sociaux

Le malware, que nous avons dénommé Ransoc en raison de ses connexions aux réseaux sociaux, a ensuite affiché un avis de pénalité à l’aspect et au fonctionnement similaires au bloqueur de navigateur de la Figure 1. Ce nouvel avis est reproduit sur la Figure 5. Apparemment, celui-ci ne s’affiche que si le malware découvre d’éventuels indices de pédopornographie ou des fichiers téléchargés via des torrents. L’avis est alors personnalisé en fonction de ces découvertes. Il nous a en effet suffi de modifier manuellement le nom des fichiers de façon appropriée pour déclencher l’affichage de l’avis de pénalité.

Figure 5 – Nouvel avis de pénalité reprenant les informations issues de profils sur les réseaux sociaux et menaçant de rendre publiques toutes les données collectées et de porter l’affaire devant les tribunaux

La demande de rançon affiche des données personnelles exactes récupérées dans des profils sur Skype ou les réseaux sociaux, notamment des photos. Elle menace de rendre publiques les « preuves » recueillies, en utilisant les informations authentiques provenant de profils pour convaincre les victimes de l’existence d’un risque. A la différence de la plupart des variantes de ransomware, la cible est ici la réputation de la victime plutôt que ses fichiers. Ransoc comporte par ailleurs du code susceptible de lui donner accès à la webcam de la victime mais nous n’avons pas vérifié cette fonctionnalité.

La demande de rançon est en fait une fenêtre plein écran qui fonctionne dans une large mesure à la manière du bloqueur de navigateur de la Figure 1. Cependant, Ransoc vérifie toutes les 100 millisecondes les processus regedit, msconfig et taskmgr, mettant fin à ceux-ci avant que la victime n’ait la possibilité de retirer ou de désactiver le malware. Ransoc ne doit toutefois sa persistance qu’à une clé de registre « autorun », par conséquent un redémarrage en mode sans échec devrait permettre à l’utilisateur de supprimer le malware.

Le système de paiement (Figure 6) est lui aussi inhabituel.

Figure 6 – Page de paiement Ransoc

Le paiement par carte de crédit est quasi inédit pour un ransomware. S’il évite les complications et la confusion liées aux Bitcoins pour de nombreuses victimes, il permet aussi potentiellement aux autorités de remonter plus facilement jusqu’aux cybercriminels.

Cette méthode plutôt audacieuse de paiement des rançons semblent indiquer que les auteurs de la menace tablent sur l’hypothèse que les victimes ont suffisamment de choses à cacher pour ne probablement pas solliciter l’aide des autorités. Du reste, si Ransoc peut paraître l’œuvre de justiciers prétendant s’attaquer à d’authentiques criminels, les motivations sont sans doute beaucoup moins altruistes dans la mesure où les attaquants ciblent des utilisateurs peu enclins à opposer de résistance ou à alerter les autorités, et donc plus susceptibles de payer la rançon. Cette théorie est corroborée par le fait que la plupart des victimes rencontrent ce malware à travers des publicités malveillantes sur des sites pour adultes et que l’avis de pénalité n’apparaît que lorsque Ransoc trouve des indices potentiels de téléchargements illégaux (via BitTorrent) ou de certains types de pornographie. Pour inciter au paiement de la rançon, la demande affirme également que l’argent sera remboursé si la victime ne récidive pas dans un délai de 180 jours.

Conclusion

Bien que l’activité des kits d’exploitation ait chuté l’an dernier, celle des publicités malveillantes demeure intense, les auteurs de menaces explorant de nouveaux moyens d’infecter les victimes et de leur extorquer de l’argent par ce biais. En se servant d’informations glanées sur des comptes de réseaux sociaux et des profils Skype, Ransoc élabore une demande de rançon persuasive pour convaincre ses cibles qu’elles risquent des poursuites en raison de leurs habitudes de navigation sur Internet et du contenu de leur disque dur. En adoptant des méthodes audacieuses pour collecter les paiements, les racketteurs paraissent confiants dans leur ciblage, ce qui marque le franchissement d’une nouvelle étape dans la diffusion et la monétisation des ransomwares.