L’insécurité sur le web ne cesse de gagner du terrain et à ce jour, les experts ont même découvert des brèches dans les visionneuses de fichiers PDF. De ce fait, les pirates peuvent accéder aux données des utilisateurs celles-ci affichent leurs fichiers. Qu’en est-il ? Afin de procéder à l’échange de documents numériques, il est nécessaire… Lire la suite

Failles, hacking, intrusions

Le hacking est une approche informatique de la résolution de problèmes matériels ou logiciels mettant à profit la créativité et l’imagination du programmeur. À certains égards, le hacking est une forme d’art.

Habituellement, une attaque de hackers suit un processus progressif, caractérisé par plusieurs étapes. Certains d’entre eux commencent des mois avant que les cibles ne soient atteintes.

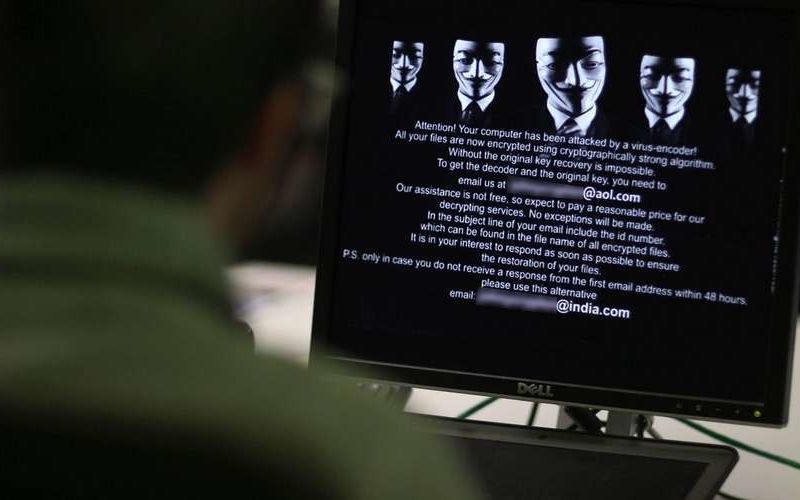

En dépit des sacrifices, notamment économiques, engagés pour renforcer leurs systèmes de sécurité informatique, les entreprises et les institutions, un pool d’informations précieuses continuent à être attaqués par des pirates informatiques, comme en témoignent les récentes attaques de malwares capables de faire de nombreuses victimes.

L’intrusion : une méthode de hacking

Les hackers décident de rentrer dans le système de sécurité de l’entreprise. Dans cette phase, les cybercriminels saisissent les informations d’identification du réseau de sécurité avec des techniques d’hameçonnage ou installent des logiciels malveillants sur leurs ordinateurs. L’objectif est d’obtenir un contrôle à distance des appareils. Il s’agit d’une phase très délicate dont dépend le succès ou l’échec de la violation informatique.

Investir dans la sécurité informatique ne signifie pas uniquement utiliser des systèmes de sécurité sophistiqués. Il est très important de maintenir les appareils constamment mis à jour (une seule vulnérabilité informatique pour compromettre tout le réseau de l’entreprise) et de préparer les employés à faire face à une attaque de pirate informatique dans l’œuf. Comme on peut le constater, les pirates parviennent à obtenir les informations d’identité pour accéder au réseau de l’entreprise, par le biais du phishing, technique trompeuse qui permet aux victimes de révéler les données secrètes.

Les failles du système informatiques poussent au hacking

Le hacking a pris une place importante dans notre société et nous permet d’améliorer la sécurité informatique. Il ne faut pas longtemps avant que vous vous trouviez sur un site ou un réseau dangereux. Les hackers ne parcourent pas Internet pendant des jours ou des semaines à la recherche de sites à pirater : ils créent un code pour le faire automatiquement, qui recherche en permanence les vulnérabilités, les erreurs et les failles.

Si un logiciel est vulnérable aux intrusions externes, les premiers à être endommagés sont les utilisateurs qui l’utilisent.

Il est donc normal que le fabricant du logiciel corrige le bogue du code source dès que possible et publie un correctif de mise à jour.

En fait, la présence de pirates informatiques a contribué à créer des programmes plus stables et à améliorer la sécurité informatique de tous.

Piratage : les trottinettes ne sont pas à l’abri

Qui n’a jamais entendu parler des fameuses trottinettes électriques ? Malheureusement, tout le monde n’a pas les moyens de s’en offrir une. Créer principalement pour faciliter les déplacements, ce sont de petits bijoux de technologies qui, de prime abord, semblent très pratiques. Pour que tout le monde puisse en profiter, certaines start-ups se sont lancées dans… Lire la suite

Cybercriminalité : quand les hackers redoublent d’inventivité

Face au développement de l’industrie du cyber sécurité, les hackers sont de plus en plus ambitieux et inventifs. En effet, le rapport annuel de l’entreprise Symantec sur les cyber-menaces a révélé une hausse des attaques informatiques en 2018 par rapport à l’année précédente. Pour cause, les hackers se munissent de nouveaux moyens. Logiciels de rançons,… Lire la suite

Résolution des problèmes de vulnérabilité de Spectre : aucune solution concrète trouvée à ce jour

Selon Google, il sera impossible de combler les défauts matériels de Spectre avec un ou plusieurs logiciels. Ceux-ci nécessitent une restructuration complète si nous souhaitons mettre fin aux problèmes de sécurité causés par Spectre. Faille Spectre : Google n’a trouvé aucune option fiable Les ingénieurs de sécurité et les chercheurs de Google ont mené des études… Lire la suite

Faille 0day sur Internet Explorer : un correctif déployé par Microsoft

Face à des pirates de plus en plus aguerris, les éditeurs informatiques n’ont pas de choix que de redoubler de vigilance. Le but étant de combler plus rapidement les moindres failles pouvant être exploitées par des cybercriminels. Microsoft a ainsi déployé, le 19 décembre 2018, une nouvelle mise à jour pour accroître la sécurité d’Internet… Lire la suite

Antidote : un correcteur à corriger ?

Pour tous ceux qui font attention à ce qu’ils rédigent, il existe aujourd’hui en ligne des solutions pratiques comme le logiciel Antidote. Ce dernier est considéré comme étant un correcteur de textes aidant à la rédaction en français et en anglais. Il se compose de plusieurs outils comme le correcteur, les dictionnaires, les guides linguistiques… Lire la suite

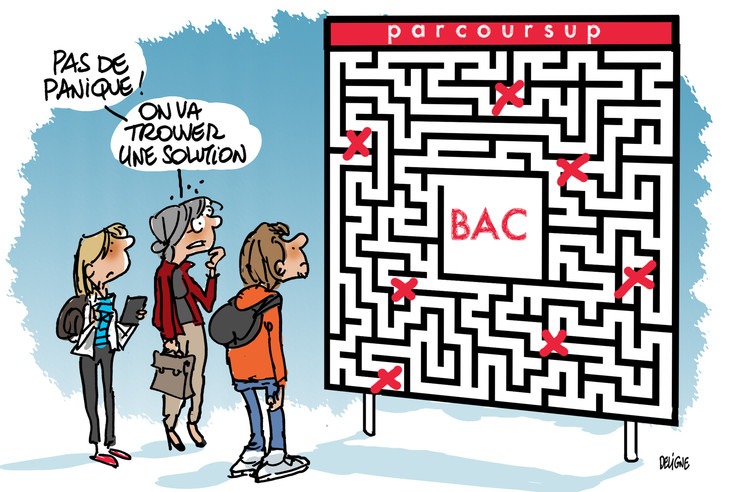

Le monde estudiantin en émoi : une faille de sécurité découverte sur Parcourssup

Une faille a été découverte récemment sur Pacourssup.fr, site de la plateforme d’accès à l’enseignement supérieur. La révélation est venue d’un jeune étudiant en DUT informatique à Paris du nom de Thibeault Chenu. Face aux risques de vol de comptes des candidats au Bac, il a alerté aussitôt le ministère de l’Enseignement supérieur. La faille… Lire la suite

Des hackers éthiques pour lutter contre la cybercriminalité

Le Bug Bounty, communément appelé prime à la faille, est devenu un marché très florissant dans le monde cybernétique. Les hackers éthiques, ces hackers un peu particuliers, tentent de pénétrer un site internet avec l’accord de son propriétaire. Le but ? Utiliser toutes les techniques que possède un hacker conventionnel pour trouver des failles de sécurité… Lire la suite

2019 : Technologie et attaques informatiques de plus en plus complexes

Depuis l’apparition de l’Internet des objets (IoT), les cyberattaques n’ont pas cessé de se multiplier. C’est d’ailleurs une réalité qui n’est pas prête de changer. A ce rythme, 2019 verra l’apparition de menaces de plus en plus complexes, qu’il ne faut surtout pas prendre à la légère. Les évènements à venir Windows 7 de… Lire la suite

Uber : Fuite de données personnelles

Uber, la célèbre entreprise technologique américaine est condamnée à 1millions d’euros d’amende. Découvrez dans cet article, les informations sur cette affaire. Uber : client mécontent et une grosse somme d’amende Selon les informations recueillies, Uber a compromis des données personnelles d’utilisateurs pendant une intrusion, avant l’existence du RGPD (règlement général sur la protection des données). En… Lire la suite

Jouets connectés : outils d’espionnage de la vie privée des enfants

Avec l’avancée de la technologie, on remarque sur le marché la présence de jouets connectés pour le grand bonheur de nos chers enfants. Toutefois, Option Consommateurs met en garde les parents qui ont choisi de donner ces jouets à leurs enfants. Les poupées ou nounours connectés à internet et dotés de micros seraient actuellement utilisés… Lire la suite

2018 : les cyberattaques qui ont fait le plus parler d’elles

Les DSI ne sont pas prêts de chômer pour cette nouvelle année. En effet, bien que les moyens permettant de prévenir et de contrecarrer les attaques informatiques sont de plus en plus sophistiqués, de nombreux cas d’attaques d’ampleurs ont été enregistrés en 2018. Voici les plus importantes d’entre elles, de la plus récente à la… Lire la suite

Les banques font appel aux pirates informatiques

La banque TD fait beaucoup d’efforts pour contrer les piratages. Elle a engagé des pirates informatiques « éthiques » depuis un an déjà. Ils sont chargés de mener régulièrement des opérations d’attaques sur son système informatique interne. L’idée est de déterminer l’existence de failles qui pourraient tourner au profit de pirates informatiques malveillants. Une autocorrection du système… Lire la suite

Élections de mi-mandat : Le Pentagone prêt à lancer une cyberattaque en riposte à d’éventuelles interventions de la Russie

Les élections de mi-mandat ont eu lieu le 6 novembre 2018 aux États-Unis. Afin de prévenir les ingérences de la Russie, le Pentagone a ainsi annoncé que les USA étaient prêts à riposter par le biais d’une cyberattaque, si des cas d’interventions russes venaient à être confirmés. Nombreux sont les éléments qui seront mis en… Lire la suite

Deux grands ports internationaux ciblés par des cyberattaques

Actuellement, tout le monde n’est épargné par les attaques informatiques. Mais quand il s’agit de grands ports, il est difficile de ne pas en entendre parler. Le port de Barcelone en Espagne, et celui de San Diego aux Etats-Unis, avaient en effet signalé des attaques à quelques jours d’intervalle. Pas de perturbations majeures La signalisation… Lire la suite

L’insécurité cybernétique : des failles dues à des erreurs humaines

Selon certains spécialistes de la surveillance des systèmes et réseaux informatiques, ce ne sont ni les appareils, ni même les logiciels en soi qui représentent des dangers pour les données sensibles des entreprises. Bien au contraire, ils estiment qu’à chaque seconde, à travers le monde, une entreprise se trouve piégée dans une cyberattaque à cause… Lire la suite